Ci sono diversi fatti che emettono CTB Locker sulla lista delle peggiori minacce ransomware del momento. Prima di tutto, ha mostrato una straordinaria adattabilità a lungo termine dato che la campagna è iniziata a metà 2014 ed è ancora attiva. Secondariamente, utilizza una routine di criptazione non comune per il resto del mercato nero di crypto trojans del cybercrime. E cosa importante, è supportato da una potente rete di distribuzione che permette agli estorsori di infettare computer Windows in tutto il pianeta su larga scala.

La spina dorsale dell’operazione di questo virus è un processo invariabile che rende inaccessibili i file della vittima codificandoli e poi dando notifica alla persona che i dati potranno essere riscattati solo pagando un servizio di decriptazione. L’utente attaccato riceve istruzioni sul recupero dati in un file BMP chiamato “AllFilesAreLocked“, il quale sostituisce lo sfondo originale, e viene creato sul desktop o un documento ‘DecryptAllFiles.txt’ o un oggetto HTML dal nome casuale assieme alle cartelle colpite sulla macchina. Queste notifiche recitano “I tuoi documenti, foto, database e altri file importanti sono stati criptati con la chiave di criptazione più forte ed unica, generata per questo computer”. Il prerequisito per un esito di successo, secondo questi messaggi, è una transizione di acquisto che consiste nell’invio di 0.2 BTC ai truffatori. La scadenza per farlo è 96 ore dal punto di contaminazione – una volta scaduto il tempo il ransomware afferma che si autodistruggerà.

Ci sono diversi fatti che emettono CTB Locker sulla lista delle peggiori minacce ransomware del momento. Prima di tutto, ha mostrato una straordinaria adattabilità a lungo termine dato che la campagna è iniziata a metà 2014 ed è ancora attiva. Secondariamente, utilizza una routine di criptazione non comune per il resto del mercato nero di crypto trojans del cybercrime. E cosa importante, è supportato da una potente rete di distribuzione che permette agli estorsori di infettare computer Windows in tutto il pianeta su larga scala.

La spina dorsale dell’operazione di questo virus è un processo invariabile che rende inaccessibili i file della vittima codificandoli e poi dando notifica alla persona che i dati potranno essere riscattati solo pagando un servizio di decriptazione. L’utente attaccato riceve istruzioni sul recupero dati in un file BMP chiamato ‘AllFilesAreLocked’, il quale sostituisce lo sfondo originale, e viene creato sul desktop o un documento ‘DecryptAllFiles.txt’ o un oggetto HTML dal nome casuale assieme alle cartelle colpite sulla macchina. Queste notifiche recitano “I tuoi documenti, foto, database e altri file importanti sono stati criptati con la chiave di criptazione più forte ed unica, generata per questo computer”. Il prerequisito per un esito di successo, secondo questi messaggi, è una transizione di acquisto che consiste nell’invio di 0.2 BTC ai truffatori. La scadenza per farlo è 96 ore dal punto di contaminazione – una volta scaduto il tempo il ransomware afferma che si autodistruggerà.

In opposizione ad altri ransom trojans che usano principalmente criptazione RSA o AES, CTB-Locker fa leva sulla ECC (Elliptic Curve Cryptography), che è abbastanza forte da eludere qualsiasi tentativo di decriptazione. I dati soggetti a questo tipo di processo distruttivo includono formati molto diffusi come .jpg, .bmp, .doc(x), .xls(x), .ppt(x) e molti altri. Quel che significa è che c’è l’alta probabilità che i file più importanti di una persona vengano corrotti, cosa che ovviamente rappresenta uno stimolo per le vittime a fare del loro meglio per ripristinare i file. Il virus trova gli oggetti corrispondenti sul computer compromesso eseguendo un’analisi in background delle lettere drive sull’hard disk così come sui media rimovibili in caso siano al momento connessi. Le prime edizioni di questa infezione aggiungevano estensioni .ctb o .ctb2 ma queste stringhe sono diventate casuali con l’evolversi della minaccia.

Gli operatori che stanno dietro a CTB Locker utilizzano degli allegati e-mail per iniettare il codice pericoloso nei sistemi obiettivo. C’è una campagna spam di massa che distribuisce il carico nocivo attraverso delle e-mail ingannevoli che affermano di consegnare un aggiornamento gratuito a Windows 10. Gli utenti possono inoltre ricevere delle notifiche UPS fasulle con numeri di tracciamento e allegati ZIP contagiosi. L’unica cosa da raccomandare in questo contesto è di evitare di aprire i file accompagnatori altrimenti il ransomware sarà immediatamente eseguito sulla stazione di lavoro. Il fatto spaventoso è che i criminali hanno dato vita ad uno schema di affiliazione, dove chiunque sia interessato ad iscriversi e a diffondere il carico personalizzato potrà ricevere una porzione di tutti i conseguenti pagamenti di riscatto.

Un raggio di speranza per coloro che sono stati infettati è che CTB Locker potrebbe a quanto pare non riuscire ad eliminare le Shadow Copies dei loro dati. Questo apre un vettore piuttosto efficace per il ripristino che potrebbe risolvere il problema senza dover pagare. Studiate raccomandazioni aggiuntive a questo riguardo e cercate di uscire da questa cripto trappola.

Rimuovere CTB Locker ransomware con un cleaner automatico

Questo è un metodo esclusivamente efficiente per prendersi cura del malware in generale e delle minacce ransomware in particolare. L’uso di una suite di sicurezza affidabile assicura un rilevamento scrupoloso di tutte le componenti virus e una completa rimozione delle stesse con un singolo clic. Tenete però presente che la disinstallazione di questa infezione e il recupero dei vostri file sono due cose diverse, ma il bisogno di rimuovere questa peste è indiscutibile dato che è stato segnalato che può promuovere anche altri Trojans durante la sua operatività.

- Scaricate ed installate il software di rimozione virus CTB Locker. Dopo aver lanciato la soluzione, fate clic sul pulsante Esegui la Scansione del Computer Adesso!

- Lo strumento mostrerà i risultati dell’analisi, segnalando il malware rilevato. Selezionate l’opzione Ripara le Minacce per rimuovere tutte le infezioni trovate. Questo porterà alla distruzione completa del virus considerato.

Recuperare i file criptati

È stato menzionato che CTB Locker ransomware applica una forte criptazione per rendere inaccessibili i file, quindi non c’è una bacchetta magica che possa ripristinare tutti i dati criptati in un batter d’occhio, eccetto naturalmente sottomettersi all’impensabile ricatto. Esistono però delle tecniche che possono darvi una mano nel recupero delle cose più importanti – scoprite quale sono.

1. Software automatico di ripristino file

È piuttosto interessante sapere che l’infezione CTB Locker elimina i file originali in forma non criptato. Sono le coppie che vengono sottoposte al processo di criptazione del ransomware. Quindi strumenti come Stellar Data Recovery possono recuperare gli oggetti eliminati anche se questi vengono rimossi in modo sicuro. Questa scappatoia vale decisamente la pena essere provata dato che si è dimostrata essere piuttosto efficace.

2. Copie Shadow di Volume

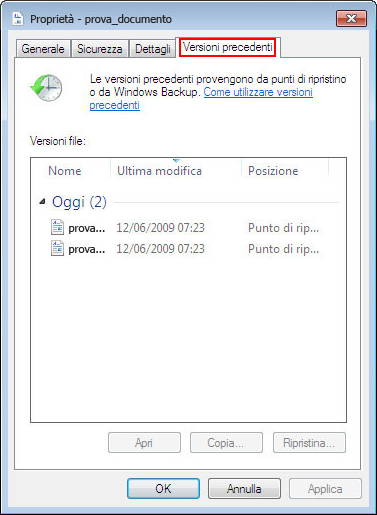

Questo approccio si affida al backup nativo di Windows che fai sul computer, che viene condotto a ciascun punto di ripristino. C’è una condizione importante per questo metodo: funziona se la funzionalità di Ripristino Sistema è stata attivata prima della contaminazione. Inoltre, se vengono effettuate delle modifiche ad un file dopo il più recente punto di ripristino, queste non saranno riflesse nella versione del file recuperata.

- Utilizzare la funzione Versioni Precedenti Il sistema operativo Windows fornisce un’opzione integrata per il ripristino delle versioni precedenti dei file, che può essere applicata anche alle cartelle. È sufficiente cliccare con il tasto destro su un file o su una cartella, selezionare Proprietà e cliccare sulla scheda Versioni Precedenti. Nel riquadro contenente le versioni sarà possibile visualizzare un elenco delle copie di backup del file o della cartella, con rispettive data e ora indicate. Seleziona l’ultima voce e clicca Copia se desideri ripristinare l’oggetto in un percorso differente. Cliccando su Ripristina, invece, l’oggetto sarà ripristinato nel percorso originale.

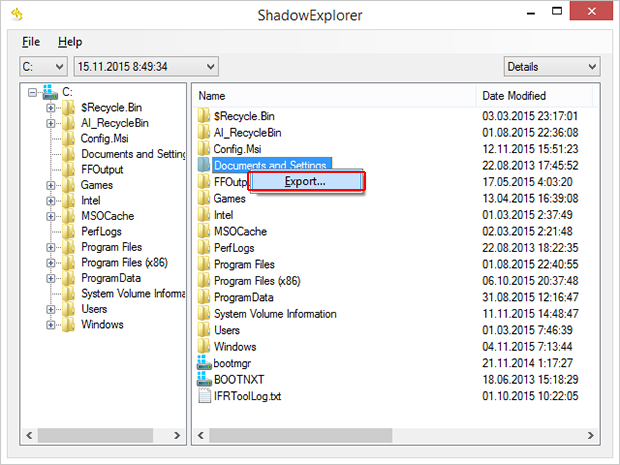

- Utilizzare lo strumento Shadow Explorer Questa soluzione ti permetterà di ripristinare le versioni precedenti di file e cartelle in modo non manuale, bensì automatico. Innanzitutto, sarà necessario scaricare e installare l’applicazione Shadow Explorer. Dopo averla eseguita, seleziona il nome dell’unità disco e la data di creazione delle versioni del file. Clicca con il tasto destro sulla cartella o sul file che desideri ripristinare e seleziona l’opzione Esporta. Dopodiché, non dovrai fare altro che specificare il percorso in cui vuoi ripristinare i dati.

3. Backup

Di tutte le opzioni non relative al riscatto, questa è la più ottimale. Nell’eventualità che abbiate fatto il backup delle vostre informazioni su un server esterno prima che il ransomware colpisse il vostro pc, ripristinare i file criptati da CTB Locker sarà tanto semplice quanto accedere all’interfaccia rispettiva, selezionare i file giusti ed iniziare la transazione di recupero. Prima di farlo, tuttavia, assicuratevi di rimuovere completamente il ransomware dal vostro computer.

Controllate possibili resti di CTB Locker ransomware

Come ho già detto, la semplice rimozione di CTB Locker non consente di decrittare i file personali. I metodi di ripristino descritti nell’articolo potrebbero aiutare nell’intento, ma potrebbero anche dimostrarsi inefficaci. In ogni caso, non v’è dubbio che sia necessario rimuovere il ransomware dal computer.

Non di rado accade che CTB Locker sia accompagnato da altri malware. Per tale ragione, si consiglia di effettuare scansioni di sistema regolari con appositi programmi di sicurezza, così da assicurarsi che non vi siano pericolosi residui del virus o di minacce ad esso associate all’interno del Registro di Windows o in altre porzioni del sistema.