I cybercriminali responsabili per la distribuzione di Locky, uno dei principali ransomware di quest’anno, sembrano aver avviato una nuova campagna con un paio di sensibili differenze rispetto alla loro classica tattica di estorsione. Il nuovo successore, denominato Bart ransomware è a piede libero, e al momento opera in parallelo alla nuova iterazione di Locky. Bart aggiunge i file preziosi delle sue vittime a degli archivi ZIP che non possono essere aperti a meno che l’utente non abbia la giusta password per sbloccare l’archivio. L’edizione rivisitata del noto Trojan, di rimando, aggiunge l’estensione.zepto agli oggetti compromessi.

Questa reincarnazione di Locky contamina i computer Windows tramite spam ma che trasporta un loader contagioso, il quale in realtà è un’entità JavaScript offuscata. Ovviamente, i suoi autori sono passati ad un botnet diverso dopo che la loro precedente campagna era giunta ad un declino qualche mese fa. Il flusso di lavoro di questo compromesso è piuttosto simile a quello precedente: un utente ignaro riceve un’e-mail affascinante che lo spinge ad aprire l’allegato nocivo. L’esecuzione del ransomware è abbastanza furtiva che la vittima riesce a notare solo le conseguenze.

Il programma criminale cerca silenziosamente i file personali e sui drive locali della macchina, se quelle removibili e su i percorsi di network mappati. Una volta pronta la lista, il Trojan fa leva sul AES-128 cipher per criptare ogni file, poi applica il sistema di crittografia asimmetrico RSA-2048 per codificare la chiave di decriptazione segreta.

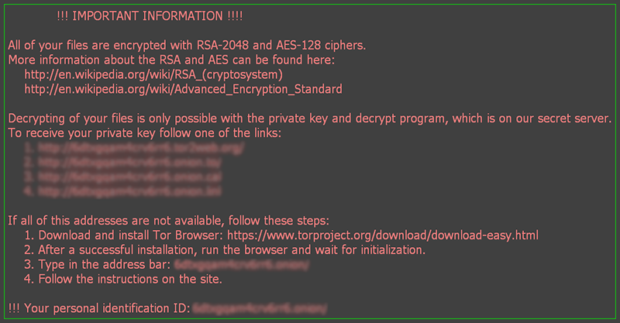

Dopo aver eseguito queste complesse manipolazioni per la criptazione dei dati, l’infezione rende indiscernibile i filename e concatena l’estensione.zepto a ciascun file. Come risultato, un oggetto di dati a caso riceve un nome tipo D7F6EEBA-D9FC508E-0B2C-82EED365C05D.zepto. Inoltre cambia l’immagine del desktop Windows con il file _HELP_instructions.bmp e crea un nuovo file di nome _HELP_instructions.html all’interno della cartella criticata così come sul destro. All’interno sono contenute le istruzioni per il riscatto con l’identificativo personale della vittima, diversi link Tor per ricevere la chiave privata, e di seguente messaggio di avviso: “Tutti i tuoi file sono stati criptati con i cipherRSA-2048 e AES-128”. I criminali continuano dicendo “Lla decriptazione dei tuoi file è possibile solo con la chiave privata ed il programma di decriptazione, che si trova sul nostro server”.

I cybercriminali responsabili per la distribuzione di Locky, uno dei principali ransomware di quest’anno, sembrano aver avviato una nuova campagna con un paio di sensibili differenze rispetto alla loro classica tattica di estorsione. Il nuovo successore, denominato Bart ransomware è a piede libero, e al momento opera in parallelo alla nuova iterazione di Locky. Bart aggiunge i file preziosi delle sue vittime a degli archivi ZIP che non possono essere aperti a meno che l’utente non abbia la giusta password per sbloccare l’archivio. L’edizione rivisitata del noto Trojan, di rimando, aggiunge l’estensione.zepto agli oggetti compromessi.

Questa reincarnazione di Locky contamina i computer Windows tramite spam ma che trasporta un loader contagioso, il quale in realtà è un’entità JavaScript offuscata. Ovviamente, i suoi autori sono passati ad un botnet diverso dopo che la loro precedente campagna era giunta ad un declino qualche mese fa. Il flusso di lavoro di questo compromesso è piuttosto simile a quello precedente: un utente ignaro riceve un’e-mail affascinante che lo spinge ad aprire l’allegato nocivo. L’esecuzione del ransomware è abbastanza furtiva che la vittima riesce a notare solo le conseguenze.

Il programma criminale cerca silenziosamente i file personali e sui drive locali della macchina, se quelle removibili e su i percorsi di network mappati. Una volta pronta la lista, il Trojan fa leva sul AES-128 cipher per criptare ogni file, poi applica il sistema di crittografia asimmetrico RSA-2048 per codificare la chiave di decriptazione segreta.

Dopo aver eseguito queste complesse manipolazioni per la criptazione dei dati, l’infezione rende indiscernibile i filename e concatena l’estensione.zepto a ciascun file. Come risultato, un oggetto di dati a caso riceve un nome tipo D7F6EEBA-D9FC508E-0B2C-82EED365C05D.zepto. Inoltre cambia l’immagine del desktop Windows con il file _HELP_instructions.bmp e crea un nuovo file di nome _HELP_instructions.html all’interno della cartella criticata così come sul destro. All’interno sono contenute le istruzioni per il riscatto con l’identificativo personale della vittima, diversi link Tor per ricevere la chiave privata, e di seguente messaggio di avviso: “Tutti i tuoi file sono stati criptati con i cipherRSA-2048 e AES-128”. I criminali continuano dicendo “Lla decriptazione dei tuoi file è possibile solo con la chiave privata ed il programma di decriptazione, che si trova sul nostro server”.

Se la vittima segue uno dei gateway Tor elencati nel documento_HELP_instructions.html (.bmp) finisce sulla pagina “Locky Decryptor Page”. La pagina è progettata specificatamente per inviare pagamenti ad un indirizzo Bitcoin unico per scaricare il decriptatore. Il riscatto solo chiesto dagli autori della minaccia ammonta a to 0.5 Bitcoins, o circa 300 USD. Se una grossa azienda cade vittima di questo ransomware, molto probabilmente il riscatto richiederà un pagamento più consistente.

Il ritorno della ransomware Locky è decisamente una cattiva notizia per l’industria della sicurezza e per gli utenti finali in tutto il mondo. La banda che ci sta dietro si è dimostrata abbastanza ambiziosa da cercare di modificare lo status quo dell’arena delle estorsioni, quindi la superficie d’attacco probabilmente sarà enorme. Benché non ci sia un rimedio attuabile per ripristinare i dati bloccati a questo punto, possiamo cercare di sfruttare alcune tecniche di ripristino.

Rimozione automatica dei file del virus Zepto

Questo è un metodo esclusivamente efficiente per prendersi cura del malware in generale e delle minacce ransomware in particolare. L’uso di una suite di sicurezza affidabile assicura un rilevamento scrupoloso di tutte le componenti virus e una completa rimozione delle stesse con un singolo clic. Tenete però presente che la disinstallazione di questa infezione e il recupero dei vostri file sono due cose diverse, ma il bisogno di rimuovere questa peste è indiscutibile dato che è stato segnalato che può promuovere anche altri Trojans durante la sua operatività.

- Scaricate ed installate il software di rimozione virus Zepto. Dopo aver lanciato la soluzione, fate clic sul pulsante Esegui la Scansione del Computer Adesso!

- Lo strumento mostrerà i risultati dell’analisi, segnalando il malware rilevato. Selezionate l’opzione Ripara le Minacce per rimuovere tutte le infezioni trovate. Questo porterà alla distruzione completa del virus considerato.

Metodi per ripristinare i file criptati dal ransomware .zepto

È stato menzionato che Zepto ransomware applica una forte criptazione per rendere inaccessibili i file, quindi non c’è una bacchetta magica che possa ripristinare tutti i dati criptati in un batter d’occhio, eccetto naturalmente sottomettersi all’impensabile ricatto. Esistono però delle tecniche che possono darvi una mano nel recupero delle cose più importanti – scoprite quale sono.

1. Software automatico di ripristino file

È piuttosto interessante sapere che l’infezione Zepto elimina i file originali in forma non criptato. Sono le coppie che vengono sottoposte al processo di criptazione del ransomware. Quindi strumenti come Stellar Data Recovery possono recuperare gli oggetti eliminati anche se questi vengono rimossi in modo sicuro. Questa scappatoia vale decisamente la pena essere provata dato che si è dimostrata essere piuttosto efficace.

2. Copie Shadow di Volume

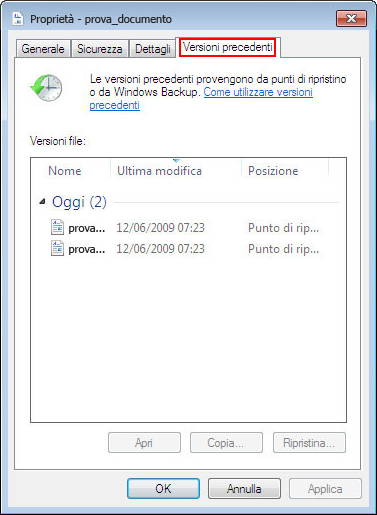

Questo approccio si affida al backup nativo di Windows che fai sul computer, che viene condotto a ciascun punto di ripristino. C’è una condizione importante per questo metodo: funziona se la funzionalità di Ripristino Sistema è stata attivata prima della contaminazione. Inoltre, se vengono effettuate delle modifiche ad un file dopo il più recente punto di ripristino, queste non saranno riflesse nella versione del file recuperata.

- Utilizzare la funzione Versioni Precedenti Il sistema operativo Windows fornisce un’opzione integrata per il ripristino delle versioni precedenti dei file, che può essere applicata anche alle cartelle. È sufficiente cliccare con il tasto destro su un file o su una cartella, selezionare Proprietà e cliccare sulla scheda Versioni Precedenti. Nel riquadro contenente le versioni sarà possibile visualizzare un elenco delle copie di backup del file o della cartella, con rispettive data e ora indicate. Seleziona l’ultima voce e clicca Copia se desideri ripristinare l’oggetto in un percorso differente. Cliccando su Ripristina, invece, l’oggetto sarà ripristinato nel percorso originale.

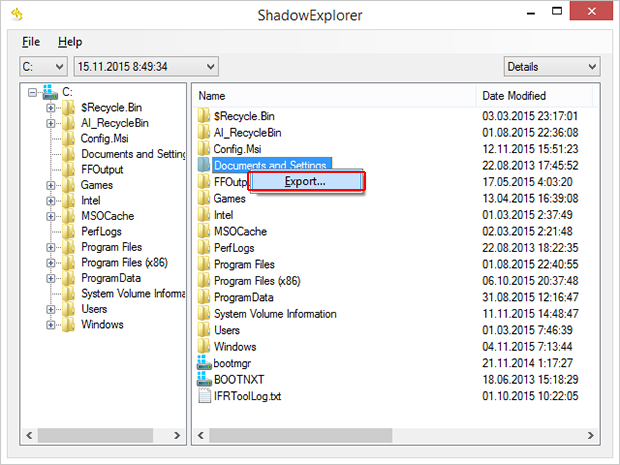

- Utilizzare lo strumento Shadow Explorer Questa soluzione ti permetterà di ripristinare le versioni precedenti di file e cartelle in modo non manuale, bensì automatico. Innanzitutto, sarà necessario scaricare e installare l’applicazione Shadow Explorer. Dopo averla eseguita, seleziona il nome dell’unità disco e la data di creazione delle versioni del file. Clicca con il tasto destro sulla cartella o sul file che desideri ripristinare e seleziona l’opzione Esporta. Dopodiché, non dovrai fare altro che specificare il percorso in cui vuoi ripristinare i dati.

3. Backup

Di tutte le opzioni non relative al riscatto, questa è la più ottimale. Nell’eventualità che abbiate fatto il backup delle vostre informazioni su un server esterno prima che il ransomware colpisse il vostro pc, ripristinare i file criptati da Zepto sarà tanto semplice quanto accedere all’interfaccia rispettiva, selezionare i file giusti ed iniziare la transazione di recupero. Prima di farlo, tuttavia, assicuratevi di rimuovere completamente il ransomware dal vostro computer.

Verificare che il virus estensioni .zepto sia stato completamente rimosso

Come ho già detto, la semplice rimozione di Zepto non consente di decrittare i file personali. I metodi di ripristino descritti nell’articolo potrebbero aiutare nell’intento, ma potrebbero anche dimostrarsi inefficaci. In ogni caso, non v’è dubbio che sia necessario rimuovere il ransomware dal computer.

Non di rado accade che Zepto sia accompagnato da altri malware. Per tale ragione, si consiglia di effettuare scansioni di sistema regolari con appositi programmi di sicurezza, così da assicurarsi che non vi siano pericolosi residui del virus o di minacce ad esso associate all’interno del Registro di Windows o in altre porzioni del sistema.